未打补丁的Exchange服务器被“扫描和利用”活动锁定 媒体

伊朗APT组织针对未修补Microsoft Exchange服务器的攻击

关键要点

伊朗APT组织“Charming Kitten”针对未修补的Microsoft Exchange服务器展开攻击,使用了新型后门恶意软件。攻击涉及至少34个来自不同行业的组织,主要位于以色列、巴西和阿联酋。攻击方式包括利用已知漏洞进行系统扫描并进行利用,受到攻击的组织普遍存在未修补的已知漏洞。近年来,针对未修补的Microsoft Exchange服务器的安全威胁日益严重,特别是伊朗APT组织“Charming Kitten”展开了一系列针对性的攻击。该组织还被称作Ballistic Bobcat、TA453和Phosphorus,使用了一种新发现的后门恶意软件,目前已确认其攻击目标至少达34个,涉及多个业务领域。

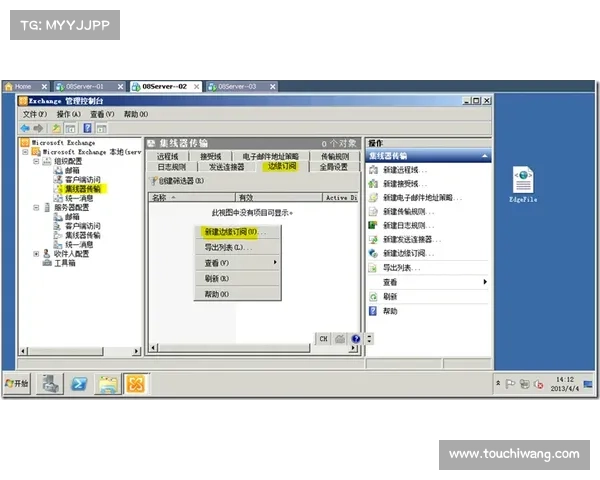

根据ESET研究员亚当伯赫尔Adam Burgher于9月11日的分析,除了两家,所有受害组织都位于以色列,其他两家则分别在巴西和阿联酋。伯赫尔指出,攻击者“通过利用暴露在互联网上的Microsoft Exchange服务器中的已知漏洞获取初始访问权限,首先对系统或网络进行细致的扫描,以识别潜在的弱点或漏洞,然后针对识别出的弱点进行攻击和利用。”

黑洞加速器下载永久免费这次攻击的“扫描与利用”特征意味着受害组织并非事先选择的对象,而是“机会型受害者”。

受害行业示例领域汽车行业汽车制造、机械工程金融服务银行业、投资公司媒体与科技媒体公司、科技企业医疗行业医院、健康管理公司通信通信服务供应商尽管部分受害者似乎没有明显的情报价值,但他们都存在未修补的已知漏洞。ESET确认了一个关键的Exchange远程代码执行漏洞CVE202126855,该漏洞是34起攻击中23起获得初始访问的可能手段。微软在2021年3月发布了针对该漏洞的修补程序,该漏洞的CVSS评分高达98。

进一步说明不修补已知漏洞所带来的风险,伯赫尔表示,ESET的研究发现,在34个受害者中,有16家似乎不仅仅是“Charming Kitten”这一威胁行为者访问了其系统。

“该组织继续使用多种开放源代码工具,并结合一些自定义应用程序,包括其Sponsor后门。防御者应当及时修补所有暴露在互联网的设备,并保持警觉,以防新应用程序在其组织内出现。”伯赫尔指出。

攻击的一个受害者是一家以色列保险市场公司,该公司于2021年8月首次遭到“Charming Kitten”的攻击。此次攻击所用的工具在三个月后被网络安全和基础设施安全局CISA以及其他机构进行了警报。

伯赫尔发现的新后门,被ESET称为Sponsor,首次部署于“Charming Kitten”的武器库中是在2021年9月。该后门是用C编写的,能够执行标准的后门操作,包括收集目标系统的信息,并通过指挥控制服务器上传和下载数据及命令。

这个后门使用存储在磁盘上的配置文件,通过批处理文件谨慎部署,故意设计成看似无害,以避开扫描引擎的检测。

“这种模块化的方法是Ballistic Bobcat在过去两年半中常常使用并取得一定成功的策略。”伯赫尔补充道。“Ballistic Bobcat继续在一个扫描与利用的模式下运作,寻找暴露在互联网上的Microsoft Exchange服务器中未修补的漏洞目标。”