为什么我们需要零信任认证程序 媒体

零信任ZT安全策略的必要性

关键要点

企业正努力实施零信任Zero Trust,ZT作为最佳安全策略,甚至将最重要的数字资产直接放置在互联网中。传统的 IT 安全架构依赖于防火墙,存在其易受攻击的隐患。零信任的实质是消除对已连接设备的信任,要求对所有请求进行适当的身份验证。需要建立零信任认证程序,以确保所有接入互联网的设备都经过合理的保护。政府和行业需提供更多的安全标准与指导,帮助企业提升安全性。在当今的网络安全环境中,越来越多的企业把零信任Zero Trust,ZT作为最佳的安全策略。这个理念的核心是把企业最有价值的数字资产直接放置在互联网中,这听起来可能有些疯狂,但实际上这是必要的,那么潜在的风险会是什么呢?

零信任并不是没有理论依据。在引入零信任之前,IT 安全架构通常是一个面向互联网的强大防火墙,以及存在于外部防火墙与内部防火墙之间的 DMZ 区域,内部防火墙后面是一个被隐性信任的网络即“corpnet”,其网络内部包含了各种局域网。

那么,传统设计的问题出在哪里呢?这种架构体现为“坚硬的外壳,柔软的内心”。进入企业内部并不困难:通过钓鱼攻击、WiFi 嗅探、SQL 注入,甚至在 corpnet 的线路上接入恶意节点,这些攻击方式都相对简单,由于 corpnet 内部的设备互相信任,黑客很容易实现横向移动。

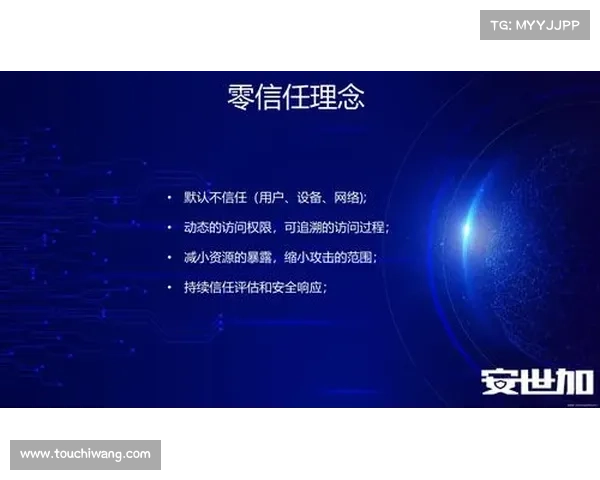

与此相对,零信任提议消除对设备的信任,单凭其接入 corpnet 并不代表安全。相反,我们必须将端点加固到一个可以忽视其他端点是否在 corpnet 内的程度,要求所有请求都进行适当的身份验证。同时,团队也必须使用 TLS 或 IPsec 对网络通信进行加密。

一旦所有端点都经过零信任加固,防火墙的价值便大大降低,企业可以考虑将其全部暴露于互联网。但团队如何知道所有的端点都足够坚固以便直接访问互联网呢?这并非易事,企业需要确保每一台暴露于互联网的机器都得到充分保护,而这项任务繁重,因此亟需建立一个零信任认证程序。

安全标准与指导需求增加

网络安全团队面临着复杂的挑战,因此来自政府和安全行业的指导和标准能够帮助企业保持安全。如任何拥有智能手机的人所知,消费者物联网IoT业务的蓬勃发展,导致数以百万计的消费者安装了智能门铃、恒温器、安全摄像头和其他设备。

黑洞加速器器不幸的是,第一批流行产品的安全性较低,导致大量黑客攻击这些安全性差且未被充分监控的互联网设备,甚至包括攻击者通过“智能”恒温器的扬声器对儿童进行辱骂的事件。来源。这种问题促使 NIST 创建了一个IoT 设备认证程序,以便消费者知道哪些 IoT 产品是安全的。

上周,NSA 发布了关于零信任网络的部署和运营指导。但零信任也面临着与 IoT 相同的问题:购买者如何判断某个产品是否足够安全,可以加入企业的零信任设备?如果产品上带有 NIST 的认证标志,表示该产品经过评估并适合用于零信任环境,那不是很好吗?当然可以,但这样的程序需要对产品是否适合零信任进行客观的评估标准,比如:

要求描述大

要求描述大